Сертификат с неэкспортируемой ключевой парой рутокен что это

Извлечение ключа из токена с неизвлекаемым ключом

Довольно часто при оформлении сертификатов ключей электронной подписи можно наблюдать навязчивый пиар токенов с неизвлекаемым ключом. Продавцы из удостоверяющих центров уверяют, что, купив у них СКЗИ КриптоПРО CSP и токен с неизвлекаемым ключом (Рутокен ЭЦП или JaCarta ГОСТ), мы получим сертифицированные СКЗИ, обеспечивающие 100%-ную защиту от кражи ключей с токена. Но так ли это на самом деле? Для ответа на этот вопрос проведем простой эксперимент…

Конфигурация тестового стенда

Методика тестирования

Проведение тестирования

Как мы видим, ключевая информация успешно скопирована или, другим языком, извлечена из токенов с неизвлекаемым ключом. Получается, что производители токенов и СКЗИ врут? На самом деле нет, и ситуация сложнее, чем кажется на первый взгляд. Исследуем матчасть по токенам.

Матчасть

То, что на рынке принято называть токеном с неизвлекаемым ключом, правильно называется функциональным ключевым носителем (ФКН) (доп. инфо).

Главным отличием ФКН от обычных токенов (Рутокен S, JaCarta PKI, …) в том, что при выполнении криптографических преобразований (например, формирование электронной подписи) закрытый ключ не покидает устройство. В то время как при использовании обычных токенов закрытый ключ копируется с токена в память комптьютера.

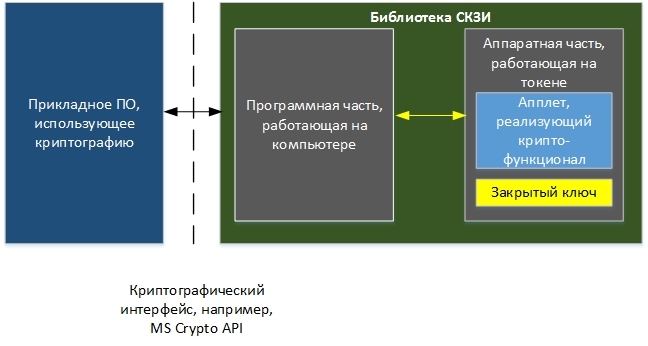

Использование ФКН требует особой организации взаимодействия между прикладным криптографическим ПО и библиотекой СКЗИ (криптопровайдером или, по-другому, CSP).

Здесь важно увидеть, что программная часть библиотеки СКЗИ должна знать о существовании на токене апплета, реализующего криптографический функционал (например, генерация ключа, подпись данных и т.д.) и уметь с ним работать.

По-новому взглянем на наш тестовый стенд

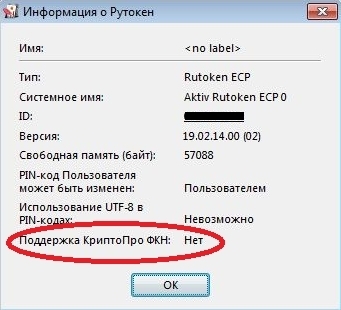

В качестве одного из ключевых носителей использовался Рутокен ЭЦП. Через «Панель управления Рутокен» о нем можно получить следующую информацию:

В последней строке указана фраза «Поддержка КриптоПРО ФКН: Нет», а это значит, что на токене нет апплета, с которым умеет работать СКЗИ КриптоПРО CSP. Таким образом, реализация технологии ФКН с использованием СКЗИ и токенов, описанных в конфигурации тестового стенда, невозможна.

Аналогичная ситуация и с JaCarta ГОСТ. Более того, СКЗИ КриптоПРО CSP, по крайней мере та версия, которая использовалась в тестовом стенде, использует данные ключевые носители как «обычные токены», которые, в свою очередь, являются просто носителями ключа.

Это утверждение очень просто подтвердить. Для этого надо поставить СКЗИ КриптоПРО CSP на чистую машину без драйверов от токенов и подключить токен JaCarta ГОСТ. ОС Windows 7 обнаружит токен JaCarta ГОСТ как «Устройство чтения смарт-карт Microsoft Usbccid (WUDF)». теперь можно попробовать создать ключ на токене и скопировать его в реестр компьютера. Весь функционал СКЗИ успешно отработает.

Как сделать, чтобы все было хорошо?

Чтобы с помощью продуктов ООО “КРИПТО-ПРО” реализовать технологию ФКН, необходимо:

1. Купить специальную версию библиотеки СКЗИ:

— для Рутокен ЭЦП — СКЗИ КриптоПРО Рутокен CSP.

— для JaCarta ГОСТ – СКЗИ КриптоПро ФКН CSP.

2. Одновременно с библиотекой СКЗИ необходимо приобрести специально подготовленные токены, содержащие в себе программные части (апплеты), с которыми умеет работать КриптоПРО Рутокен CSP или КриптоПро ФКН CSP соответственно.

Получается, что Рутокен ЭЦП и JaCarta ГОСТ не являются токенами с неизвлекаемым ключом?

Опять нет. Данные устройства могут реализовывать функционал ФКН (но, возможно, в меньшем объеме, чем при использовании их совместно с СКЗИ КриптоПРО), но для этого нужен софт, который умеет работать с апплетами размещенными на токенах. Таким софтом может быть КриптоАРМ Стандарт 5 Плюс. Он это умеет. При генерации ключевой пары в мастере КриптоАРМ можно выбрать криптопровайдер, который будет использоваться, например, Rutoken ECP или eToken GOST. Это и позволит использовать токен как ФКН.

Сообщений 15

#1 Тема от mihmig 2021-07-19 16:34:12

Наше ООО получило (безвозмездно) от налоговой ЭП ЮЛ на ключевом носителе Рутокен ЭЦП 2.0

у которого в спецификациях (https://www.rutoken.ru/products/catalogue/id_81.html) сказано, что

он «позволяет выполнять криптографические операции таким образом, что закрытая ключевая информация никогда не покидает пределы токена.»

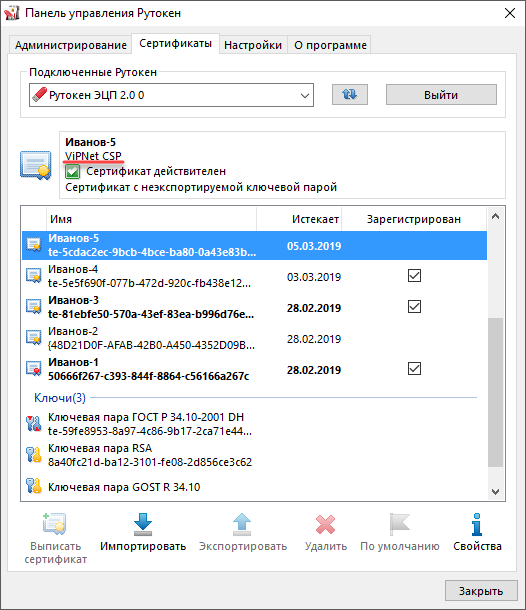

Действительно, при попытке скопировать ключ с помощью оснастки «Панель управление Рутокен» или «КриптоПро CSP» появляется сообщение о невозможности экспорта ключа из-за установки соответствующего флага.

1. Как я могу быть уверен, что ключевая пара сформирована самим устройством токена, а не на компьютере сотрудника налоговой (что сразу же переводит ключ в статус скомпрометирован, так как я по умолчанию не доверяю «Леночке между декретами»)?

3. Хотелось бы услышать список причин, по которым признак «неизвлекаемости» ключа стал обязательным.

#2 Ответ от Ксения Шаврова 2021-07-19 17:33:04

Наше ООО получило (безвозмездно) от налоговой ЭП ЮЛ на ключевом носителе Рутокен ЭЦП 2.0

у которого в спецификациях (https://www.rutoken.ru/products/catalogue/id_81.html) сказано, что

он «позволяет выполнять криптографические операции таким образом, что закрытая ключевая информация никогда не покидает пределы токена.»

Действительно, при попытке скопировать ключ с помощью оснастки «Панель управление Рутокен» или «КриптоПро CSP» появляется сообщение о невозможности экспорта ключа из-за установки соответствующего флага.

Далее отвечу по пунктам:

1. Как я могу быть уверен, что ключевая пара сформирована самим устройством токена, а не на компьютере сотрудника налоговой (что сразу же переводит ключ в статус скомпрометирован, так как я по умолчанию не доверяю «Леночке между декретами»)?

А вот тут не всегда. Например, «КриптоПро CSP» версии 5.0 R2 может успешно работать с неизвлекаемыми ключами PKCS, используя библиотеку rtpkcsecp и тогда ключи не извлекаются, а может работать с программными ключами и тогда токен будет в пассивном режиме хранить ключи на смарт-карте под PIN-кодом.

3. Хотелось бы услышать список причин, по которым признак «неизвлекаемости» ключа стал обязательным.

Требования к неизвлекаемости сейчас нет.

Согласно требованиям УЦ ФНС есть требования к неэкспортируемости для повышения безопасности.

Неэкспортируемые закрытые ключи обладают большей защищенностью, т.к. однажды записанный на ключевой носитель закрытый ключ не подлежит копированию при помощи штатных возможностей средства криптографической защиты информации. Неэкспортируемые закрытые ключи являются более надежным вариантом использования, поскольку получение доступа к такому закрытому ключу требует применения специальных средств и техники.

Сертификат с неэкспортируемой ключевой парой рутокен что это

На устройстве Рутокен могут храниться сертификаты, за которые вы или ваша компания заплатили деньги. Такие сертификаты помогают решать следующие задачи: сдавать электронную отчетность; участвовать в торгах; продавать алкоголь; осуществлять безопасный доступ к компьютеру, банковской системе или имеют другое применение.

Прежде чем удалить сертификат (ключевую пару, личный сертификат) удостоверьтесь в том, что он не понадобится вам позже, так как после удаления восстановить его невозможно.

Для удаления сертификата (ключевой пары, личного сертификата) из памяти устройства Рутокен необходимо:

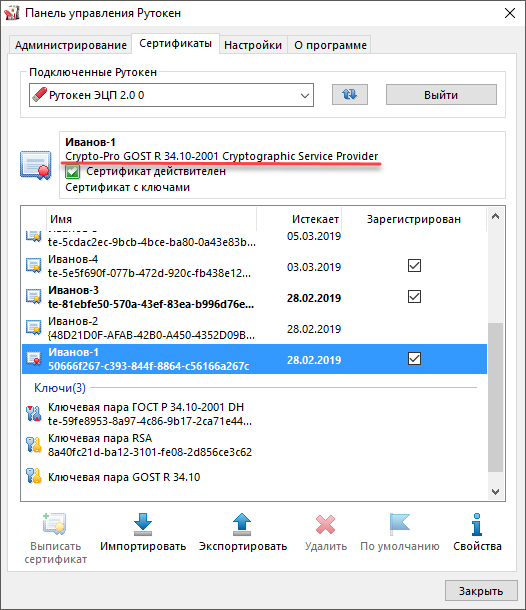

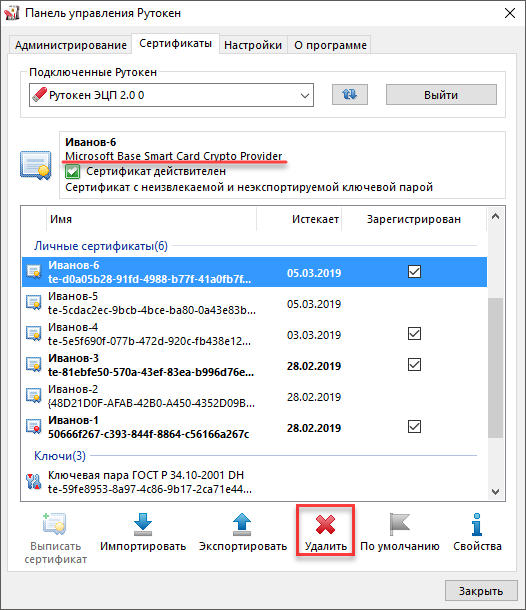

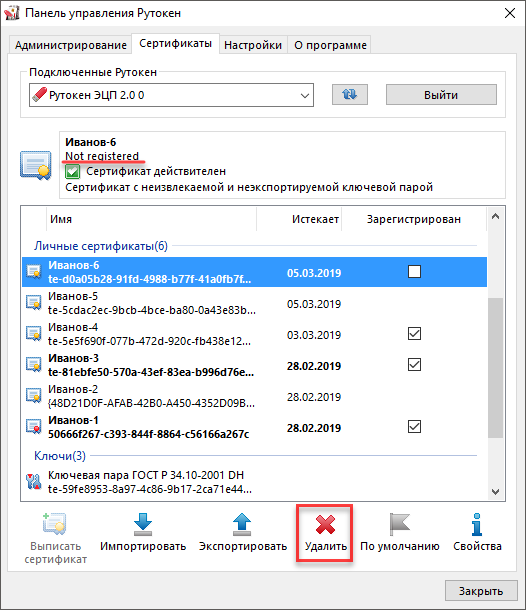

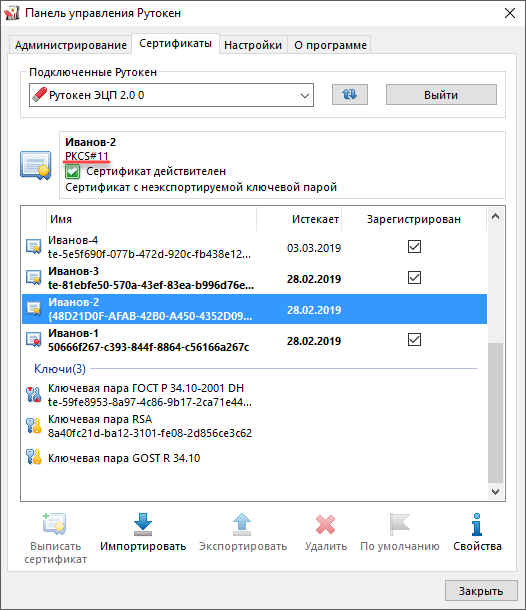

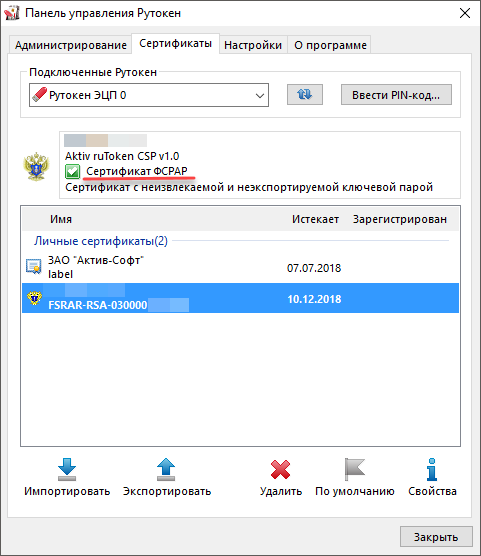

Определение криптопровайдера или формата сертификата (ключевой пары, личного сертификата)

Перед удалением сертификата (ключевой пары, личного сертификата) необходимо определить его криптопровайдер или формат.

Для определения криптопровайдера или формата: