Так как установлен сервер политики сети nps необходимо использовать его

Настройка VPN и RADIUS сервера на Windows Server 2008

Сегодня речь пойдет об установке и настройке VPN сервера на Windows Server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего VPN используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для Вас лучшим решением или можно обойтись и без VPN (например «Удаленный рабочий стол»). Но если у Вас нет другого выхода, кроме как настраивать VPN, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать.

Первый (локальный)

10.10.10.3

255.255.255.0

Второй (как бы выход в инет, т.е. этот интерфейс будет принимать входящие подключения)

192.168.1.1

255.255.255.0

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

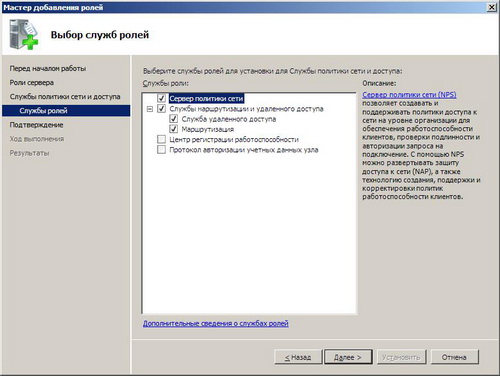

Установка ролей сервера для VPN и NPS

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

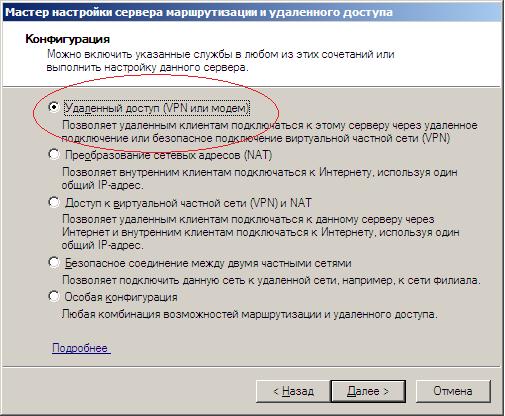

Настройка службы маршрутизации и удаленного доступа для VPN

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

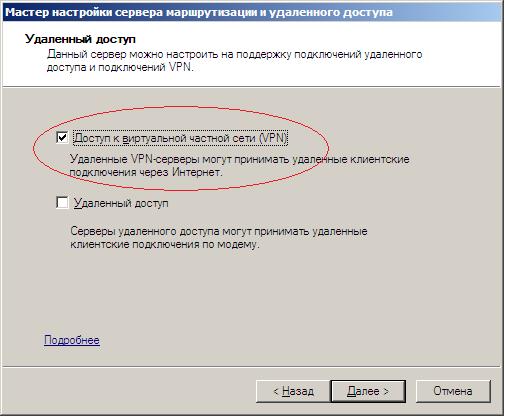

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

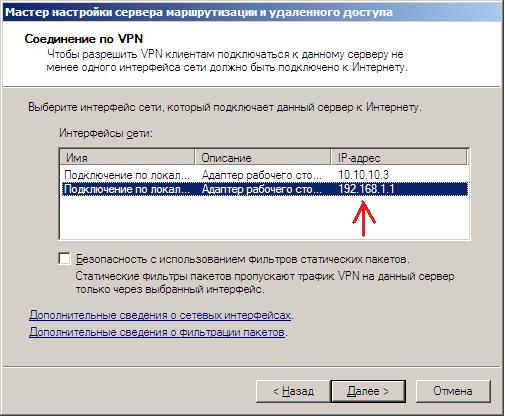

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

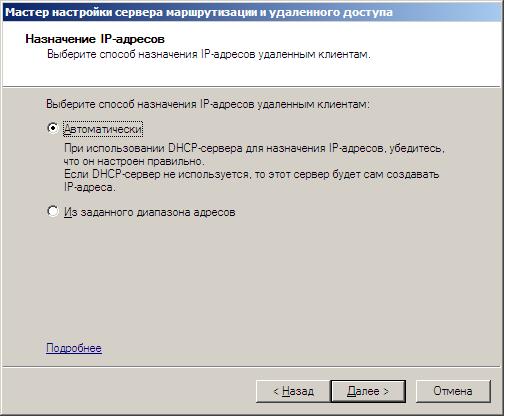

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т.е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание! Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

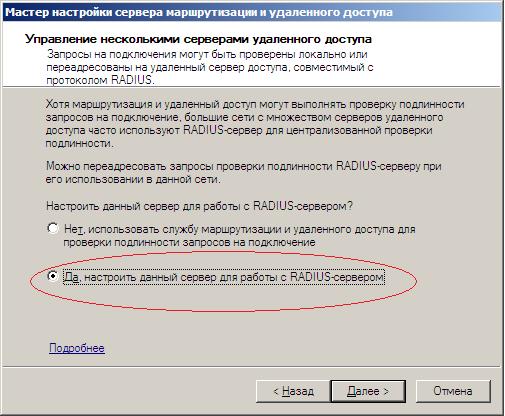

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

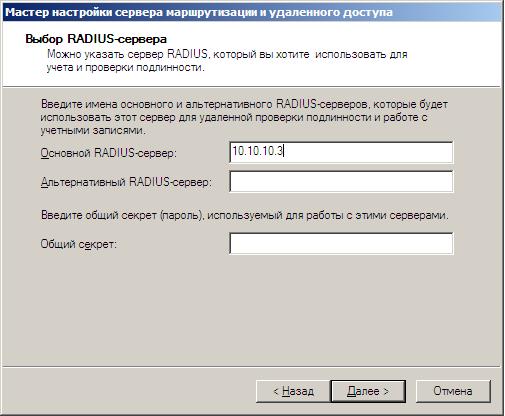

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

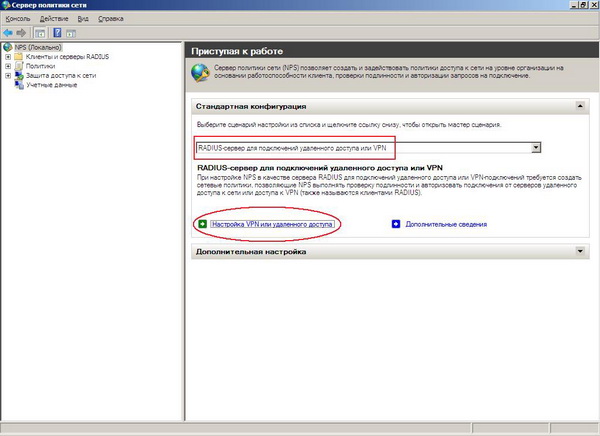

Настройка Network Policy Server (NPS)

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «Зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить). Затем можете запускать мастер настройки сервера.

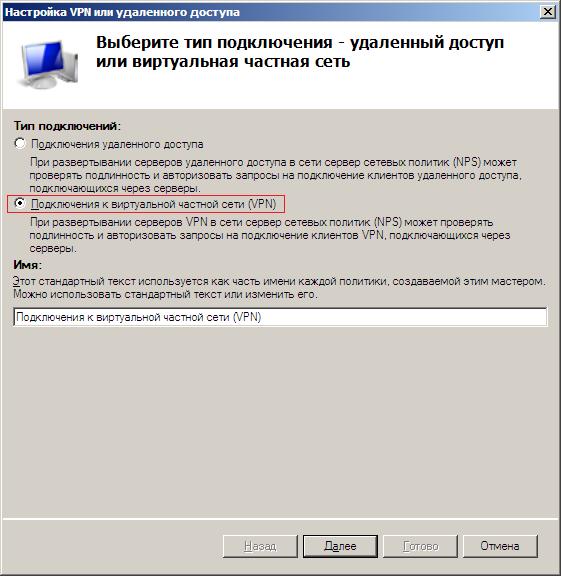

Сначала выбираете тип подключения и можете задать имя Ваших политик, я например не изменял, а оставил все по умолчанию.

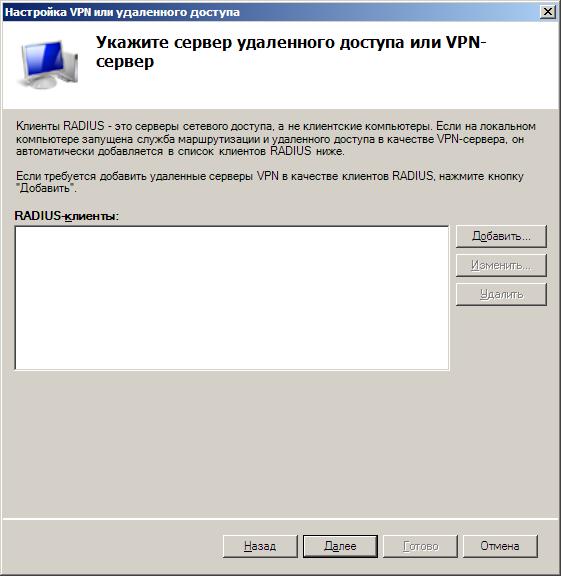

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере, то здесь можно ничего не заполнять.

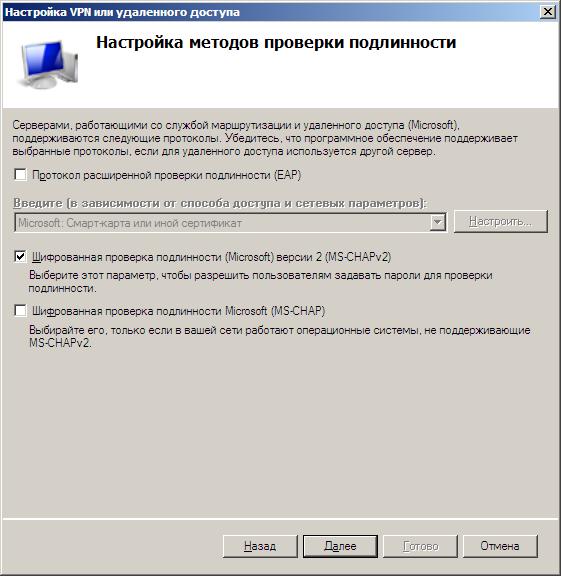

На следующем этапе у Вас спросят, какой метод проверки подлинности Вы хотите использовать, выберите вариант MS-CHAPv2.

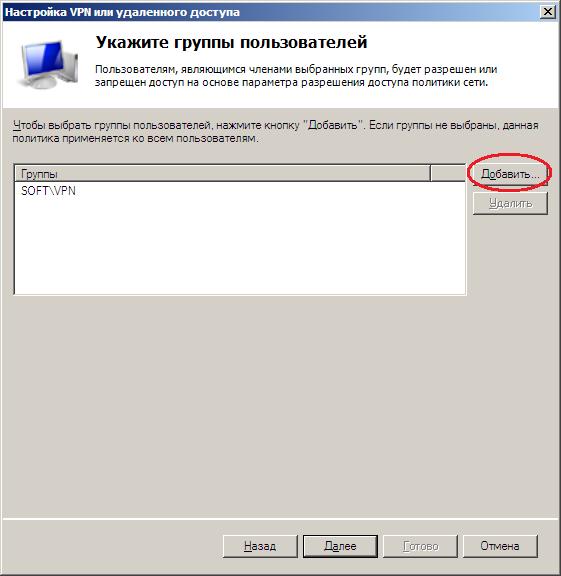

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

Потом Вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «Имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем «Готово».

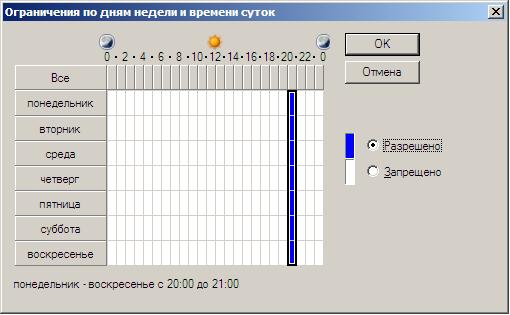

Теперь можете раскрыть политики, выберете «Политики запросов на подключение» нажмите правой кнопку на созданную Вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «Ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте время так, как Вам нужно, для нашей с Вами тестовой задачи это с 20:00 по 21:00.

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний IP адрес или DNS имя).

Все, на этом наша с Вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

Передовые практики по работе с сервером политики сети

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Этот раздел посвящен рекомендациям по развертыванию сервера политики сети (NPS) и управлению им.

В следующих разделах приводятся рекомендации по различным аспектам развертывания NPS.

Ниже приведены рекомендации по ведению журнала NPS.

В NPS существует два типа учета, или ведение журнала:

Ведение журнала событий для сервера политики сети. Ведение журнала событий можно использовать для записи событий NPS в системе и в журналах событий безопасности. Это используется в основном для аудита и устранения неполадок при попытках подключения.

Ведение журнала запросов на проверку подлинности и учетных записей пользователей. вы можете регистрировать запросы проверки подлинности и учета пользователей в файлах журнала в текстовом формате или в формате базы данных, а также записывать данные в хранимую процедуру в базе данных SQL Server 2000. Ведение журнала запросов используется в основном для анализа подключений и выставления счетов. оно также полезно в качестве средства для расследования безопасности, предоставляя метод отслеживания действий злоумышленника.

Чтобы наиболее эффективно использовать ведение журнала NPS, сделайте следующее:

Включите ведение журнала (изначально) для записей проверки подлинности и учета. После определения того, что подходит для вашей среды, измените эти параметры.

Убедитесь, что для ведения журнала событий настроена емкость, достаточная для обслуживания журналов.

Регулярно создавайте резервные копии всех файлов журналов, так как они не могут быть созданы повторно при их повреждении или удалении.

Используйте атрибут класса RADIUS, чтобы отследить использование и упростить идентификацию отдела или пользователя, за использование которого взимается плата. Хотя автоматически созданный атрибут класса уникален для каждого запроса, могут существовать повторяющиеся записи в случаях, когда ответ на сервер доступа теряется и запрос отсылается повторно. Чтобы точно контролировать использование, может потребоваться удалить дублирующиеся запросы из журналов.

Отключить перенаправление уведомлений NAS. Можно отключить перенаправление сообщений запуска и завершения с серверов доступа к сети (NAS) в группу удаленных серверов RADIUS, настроенную в NPS. Дополнительные сведения см. в разделе Отключение пересылки уведомлений NAS.

Аутентификация

Ниже приведены рекомендации по проверке подлинности.

Сервер политики сети (NPS) не поддерживает использование расширенных символов ASCII в паролях.

Конфигурация клиентского компьютера

Ниже приведены рекомендации по настройке клиентского компьютера.

Варианты установки

Ниже приведены рекомендации по установке NPS.

Перед установкой NPS установите и протестируйте все серверы доступа к сети с помощью локальных методов проверки подлинности, прежде чем настраивать их в качестве RADIUS-клиентов в NPS.

после установки и настройки сервера политики сети сохраните конфигурацию с помощью команды Windows PowerShell Export-нпсконфигуратион. Сохраните конфигурацию NPS с помощью этой команды при каждой перенастройке NPS.

Настройка производительности NPS

Ниже приведены рекомендации по настройке производительности NPS.

Чтобы оптимизировать время ожидания проверки подлинности и авторизации NPS и сократить сетевой трафик, установите NPS на контроллере домена.

если используются домены универсальных имен субъектов (upn) или Windows server 2008 и Windows server 2003, NPS использует глобальный каталог для проверки подлинности пользователей. Чтобы максимально сокращать время, необходимое для этого, установите NPS на сервере глобального каталога или на сервере, находящегося в той же подсети, что и сервер глобального каталога.

Использование NPS в крупных организациях

Ниже приведены рекомендации по использованию NPS в крупных организациях.

Если вы используете политики сети для ограничения доступа для всех групп, кроме определенных, создайте универсальную группу для всех пользователей, которым требуется разрешить доступ, а затем создайте политику сети, которая предоставит доступ для этой универсальной группы. Не помещайте всех пользователей непосредственно в универсальную группу, особенно если в сети имеется большое количество. Вместо этого создайте отдельные группы, являющиеся членами универсальной группы, и добавьте пользователей в эти группы.

Используйте имя участника-пользователя, если это возможно. Пользователь может иметь то же имя участника-пользователя, независимо от членства в домене. Такой подход обеспечивает масштабируемость, которая может потребоваться в организациях с большим количеством доменов.

Если сервер политики сети установлен на компьютере, отличном от контроллера домена, и NPS получает большое количество запросов проверки подлинности в секунду, можно повысить производительность сервера политики сети, увеличив число одновременных проверок подлинности между сервером политики сети и контроллером домена. Дополнительные сведения см. в разделе увеличение количества одновременных проверок подлинности, обрабатываемых NPS.

Проблемы с безопасностью

Ниже приведены рекомендации по уменьшению проблем безопасности.

При удаленном администрировании сервера политики сети не следует отсылать конфиденциальные или конфиденциальные данные (например, общие секреты или пароли) по сети в виде открытого текста. Существует два рекомендуемых способа удаленного администрирования НПСС:

Для доступа к NPS используйте службы удаленных рабочих столов. При использовании службы удаленных рабочих столов данные не передаются между клиентом и сервером. в клиент службы удаленных рабочих столов отправляется только пользовательский интерфейс сервера (например, образ консоли для операционной системы и консоль NPS), который называется подключение к удаленному рабочему столу в Windows® 10. Клиент отправляет ввод с клавиатуры и мыши, который обрабатывается локально сервером, на котором включен службы удаленных рабочих столов. Когда службы удаленных рабочих столов пользователи входят в систему, они могут просматривать только свои индивидуальные сеансы клиентов, которые управляются сервером и не зависят друг от друга. Кроме того, подключение к удаленному рабочему столу обеспечивает 128-разрядное шифрование между клиентом и сервером.

Используйте протокол IPsec для шифрования конфиденциальных данных. Протокол IPsec можно использовать для шифрования обмена данными между сервером политики сети и удаленным клиентским компьютером, который используется для администрирования сервера политики сети. для удаленного администрирования сервера можно установить средства удаленного администрирования сервера для Windows 10 на клиентском компьютере. После установки с помощью консоли управления (MMC) добавьте оснастку NPS в консоль.

можно установить средства удаленного администрирования сервера для Windows 10 только в полном выпуске Windows 10 Professional или Windows 10 Корпоративная.

Дополнительные сведения о NPS см. в разделе сервер политики сети (NPS).

Управление сервером политики сети с помощью средств администрирования

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

С помощью этого раздела вы узнаете о средствах, которые можно использовать для управления НПСС.

После установки NPS можно администрировать НПСС:

в Windows Server 2016 можно управлять локальным сервером политики сети с помощью консоли nps. Для управления удаленными и локальными НПСС необходимо использовать оснастку консоли управления (NPS).

В следующих разделах приведены инструкции по управлению локальными и удаленными НПСС.

Настройка локального сервера политики сети с помощью консоли NPS

После установки NPS эту процедуру можно использовать для управления локальным сервером политики сети с помощью консоли управления NPS.

Учетные данные администратора

Для выполнения этой процедуры необходимо быть членом группы Администраторы.

Настройка локального сервера политики сети с помощью консоли NPS

В диспетчере сервера щелкните Средства, а затем щелкните Сервер политики сети. Откроется консоль NPS.

В консоли NPS щелкните NPS (локальный). В области сведений выберите вариант Стандартная или Расширеннаяконфигурация, а затем выполните одно из следующих действий в зависимости от выбранного варианта.

Управление несколькими НПСС с помощью оснастки консоли управления (NPS)

Эту процедуру можно использовать для управления локальным сервером политики сети и несколькими удаленными НПСС с помощью оснастки консоли управления (NPS).

Перед выполнением описанной ниже процедуры необходимо установить NPS на локальном компьютере и на удаленных компьютерах.

В зависимости от условий сети и числа НПСС, которыми вы управляете с помощью оснастки консоли управления (NPS), ответ оснастки консоли управления (MMC) может работать очень долго. Кроме того, трафик конфигурации NPS передается по сети во время сеанса удаленного администрирования с помощью оснастки NPS. Убедитесь, что сеть физически защищена и что злонамеренные пользователи не имеют доступа к этому сетевому трафику.

Учетные данные администратора

Для выполнения этой процедуры необходимо быть членом группы Администраторы.

Управление несколькими НПСС с помощью оснастки NPS

Управление сервером политики сети с помощью подключение к удаленному рабочему столу

Эту процедуру можно использовать для управления удаленным сервером политики сети с помощью подключение к удаленному рабочему столу.

С помощью подключение к удаленному рабочему столу можно удаленно управлять НПСС, выполняющими Windows Server 2016. вы также можете удаленно управлять нпсс с компьютера, на котором работает Windows 10 или более ранней версии Windows клиентских операционных систем.

Удаленный рабочий столное подключение можно использовать для управления несколькими НПСС с помощью одного из двух методов.

Учетные данные администратора

Для выполнения этой процедуры необходимо быть членом группы администраторов на сервере политики сети.

Управление сервером политики сети с помощью подключение к удаленному рабочему столу

Использование команд Netsh NPS для управления NPS

Команды в контексте netsh NPS можно использовать для отображения и настройки конфигурации базы данных проверки подлинности, авторизации, учета и аудита, которые используются сервером политики сети и службой удаленного доступа. Используйте команды в контексте netsh NPS, чтобы:

эти команды можно выполнить из Windows Server 2016 командной строки или из Windows PowerShell. Команды netsh NPS можно также выполнять в скриптах и пакетных файлах.

Учетные данные администратора

Выполнить эту процедуру может только член группы «Администраторы» на локальном компьютере.

Вход в контекст netsh NPS на сервере политики сети

дополнительные сведения о командах netsh NPS см. в разделе команды netsh для сервера политики сети в Windows Server 2008или скачайте весь технический справочник по netsh из коллекции TechNet. этот загружаемый файл является полным техническим справочником по сетевой оболочке для Windows server 2008 и Windows server 2008 R2. формат Windows справки (*. chm) в zip-файле. эти команды по-прежнему находятся в Windows Server 2016 и Windows 10, поэтому в этих средах можно использовать netsh, хотя рекомендуется использование Windows PowerShell.

использование Windows PowerShell для управления нпсс

для управления нпсс можно использовать команды Windows PowerShell. дополнительные сведения см. в следующих Windows PowerShell разделах справки по командам.

Дополнительные сведения об администрировании NPS см. в разделе Управление сервером политики сети (NPS).

Шаг 4. Установка и настройка сервера политики сети (NPS)

применимо к: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10

На этом шаге вы установите сервер политики сети (NPS) для обработки запросов на подключение, отправленных VPN-сервером:

Действия, описанные в этом разделе, позволяют выполнить следующие операции:

На компьютере или виртуальной машине, запланированной для сервера политики сети и установленной в организации или корпоративной сети, можно установить NPS.

Если в сети уже имеется один или несколько серверов NPS, вам не нужно выполнять установку сервера NPS — вместо этого можно использовать этот раздел для обновления конфигурации существующего сервера NPS.

службу сервера политики сети нельзя установить на Windows Server Core.

Установка сервера политики сети

в этой процедуре выполняется установка сервера политики сети с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Сервер политики сети — это служба роли сервера службы политики сети и доступа.

По умолчанию сервер политики сети прослушивает RADIUS-трафик на портах 1812, 1813, 1645 и 1646 для всех установленных сетевых адаптеров. при установке NPS и включении Windows брандмауэре в повышенной безопасности исключения брандмауэра для этих портов создаются автоматически для трафика IPv4 и IPv6. если серверы сетевого доступа настроены на отправку трафика radius через порты, отличные от этих по умолчанию, удалите исключения, созданные в Windows брандмауэре с повышенной безопасностью во время установки NPS, и создайте исключения для портов, используемых для трафика RADIUS.

Процедура для Windows PowerShell:

чтобы выполнить эту процедуру с помощью Windows PowerShell, запустите Windows PowerShell от имени администратора и введите следующий командлет:

Процедура для диспетчер сервера:

В диспетчер сервера выберите Управление, а затем выберите Добавить роли и компоненты. Откроется мастер добавления ролей и компонентов.

В окне перед началом нажмите кнопку Далее.

Страница перед началом работы мастера добавления ролей и компонентов не отображается, если ранее был выбран параметр пропустить эту страницу по умолчанию при выполнении мастера добавления ролей и компонентов.

В поле пул серверов убедитесь, что выбран локальный компьютер, и нажмите кнопку Далее.

в окне выбор ролей сервера в списке роливыберите политика сети и службы Access. откроется диалоговое окно с запросом на добавление компонентов, необходимых для сетевой политики и службы Access.

на странице выбор компонентов выберите далее, в политике сети и службы Access просмотрите предоставленные сведения, а затем нажмите кнопку далее.

В окне Выбор служб ролей выберите сервер политики сети.

Для компонентов, необходимых для сервера политики сети, выберите Добавить компоненты, а затем нажмите кнопку Далее.

В поле Подтверждение установки установите флажок автоматически перезагружать сервер назначения при необходимости.

Выберите Да для подтверждения выбранного, а затем нажмите кнопку установить.

На странице Ход выполнения установки отображается состояние в процессе установки. По завершении процесса отображается сообщение «Установка выполнена в ComputerName«, где ComputerName — имя компьютера, на котором установлен сервер политики сети.

Выберите Закрыть.

Настройка NPS

После установки NPS настройте NPS для выполнения всех операций проверки подлинности, авторизации и учета для запроса на подключение, полученного от VPN-сервера.

Регистрация сервера NPS в Active Directory

В этой процедуре сервер регистрируется в Active Directory, чтобы он получил разрешение на доступ к сведениям об учетных записях пользователей во время обработки запросов на подключение.

PROCEDURE

В диспетчере сервера щелкните Средства, а затем щелкните Сервер политики сети. Откроется консоль NPS.

В консоли NPS щелкните правой кнопкой мыши элемент NPS (локальный)и выберите пункт зарегистрировать сервер в Active Directory.

Откроется диалоговое окно Сервер политики сети.

Альтернативные методы регистрации NPS см. в разделе Регистрация сервера NPS в домен Active Directory.

Настройка учета сервера политики сети

В этой процедуре необходимо настроить учет сервера политики сети с помощью одного из следующих типов ведения журнала:

Ведение журнала событий. Используется в основном для аудита и устранения неполадок при попытках подключения. Ведение журнала событий NPS можно настроить, получая свойства NPS Server в консоли NPS.

Регистрация запросов проверки подлинности пользователя и учетных данных в локальном файле. Используется в основном для анализа подключений и выставления счетов. Также используется в качестве средства для анализа безопасности, поскольку оно предоставляет метод отслеживания действий злоумышленника после атаки. Ведение журнала локального файла можно настроить с помощью мастера настройки учета.

регистрация запросов проверки подлинности и учетных записей пользователей в базе данных, совместимой с XML Microsoft SQL Server. Используется, чтобы разрешить нескольким серверам службы NPS иметь один источник данных. Также предоставляет преимущества использования реляционной базы данных. вы можете настроить ведение журнала SQL Server с помощью мастера настройки учета.

Сведения о настройке учета сервера политики сети см. в разделе Настройка учета сервера политики сети.

Добавление VPN-сервера в качестве RADIUS-клиента

В разделе Настройка сервера удаленного доступа для Always on VPN вы установили и настроили VPN-сервер. Во время настройки VPN-сервера вы добавили общий секрет RADIUS на VPN-сервере.

В этой процедуре используется текстовая строка общего секрета для настройки VPN-сервера в качестве RADIUS-клиента в NPS. Используйте ту же текстовую строку, которая использовалась на VPN-сервере, или происходит сбой связи между сервером NPS и VPN-сервером.

При добавлении нового сервера доступа к сети (VPN-сервера, точки беспроводного доступа, коммутатора с проверкой подлинности или сервера удаленного доступа) в сеть необходимо добавить сервер в качестве RADIUS-клиента на сервере политики сети, чтобы сервер политики сети знал об этом и мог взаимодействовать с сервером доступа к сети.

PROCEDURE

На сервере NPS в консоли NPS дважды щелкните RADIUS-клиенты и серверы.

Щелкните правой кнопкой мыши клиенты RADIUS и выберите создать. Откроется диалоговое окно Новый RADIUS-клиент.

Убедитесь, что флажок включить этот клиент RADIUS установлен.

В поле понятное имявведите отображаемое имя VPN-сервера.

В поле адрес (IP или DNS)введите IP-адрес NAS или полное доменное имя.

В общем секретевыполните следующие действия.

Введите строгую текстовую строку, которая также была введена на VPN-сервере.

Повторно введите общий секрет в поле Подтверждение общего секрета.

Щелкните ОК. VPN-сервер появится в списке клиентов RADIUS, настроенных на NPS-сервере.

Настройка сервера политики сети в качестве RADIUS для VPN-подключений

В этой процедуре вы настраиваете сервер политики сети в качестве сервера RADIUS в сети Организации. На сервере политики сети необходимо определить политику, которая разрешает доступ к Организации или корпоративной сети только пользователям из определенной группы через VPN-сервер, а затем только при использовании действительного сертификата пользователя в запросе проверки подлинности PEAP.

PROCEDURE

Выберите Настройка VPN или удаленный доступ.

Откроется мастер настройки VPN или коммутируемого подключения.

Выберите подключения виртуальной частной сети (VPN)и нажмите кнопку Далее.

В поле Укажите сервер удаленного доступа или VPN-клиенты выберите имя VPN-сервера, добавленного на предыдущем шаге. Например, если NetBIOS-имя VPN-сервера — RAS1, выберите RAS1.

Выберите Далее.

В разделе Настройка методов проверки подлинности выполните следующие действия.

В поле Тип (на основе метода доступа и конфигурации сети) выберите Microsoft: Protected EAP (PEAP), а затем щелкните настроить.

Откроется диалоговое окно Изменение свойств защищенного EAP.

Выберите Добавить. Откроется диалоговое окно Добавление EAP.

Выберите смарт-карта или иной сертификат, а затем нажмите кнопку ОК.

Выберите Далее.

В разделе Указание групп пользователей выполните следующие действия.

Выберите Добавить. Откроется диалоговое окно Выбор пользователей, компьютеров, учетных записей служб или групп.

Введите VPN-пользователей, а затем нажмите кнопку ОК.

Выберите Далее.

В окне укажите IP-фильтры нажмите кнопку Далее.

в окне укажите Параметры шифрования нажмите кнопку далее. Не вносите никаких изменений.

Эти параметры применяются только к подключениям шифрования «точка-точка» (MPPE), которые не поддерживаются этим сценарием.

В окне укажите имя области нажмите кнопку Далее.

Выберите Готово, чтобы закрыть мастер.

Автоматическая регистрация сертификата сервера политики сети

В этой процедуре вы вручную обновляете групповая политика на локальном сервере NPS. Когда групповая политика обновляется, если автоматическая регистрация сертификатов настроена и работает правильно, локальный компьютер автоматически регистрирует сертификат центром сертификации (ЦС).

Групповая политика обновляется автоматически при перезагрузке компьютера, который является членом домена, или при входе пользователя в систему компьютера, который является членом домена. Кроме того, групповая политика периодически обновляет. По умолчанию это периодическое обновление происходит каждые 90 минут со случайным смещением в течение 30 минут.

Членство в группах « Администраторы» или «эквивалентное» является минимальным требованием для выполнения этой процедуры.

PROCEDURE

На сервере политики сети откройте Windows PowerShell.

в командной строке Windows PowerShell введите gpupdateи нажмите клавишу ввод.